Así es como se implementa la seguridad zero trust durante la nueva normalidad

Monitorear la seguridad de contratistas y trabajadores remotos, una de sus mayores ventajas

Frente a los avances del cibercrimen, cuya inversión es hasta 12 veces mayor que la ciberseguridad, el modelo de seguridad zero trust gana popularidad y uso durante la contingencia sanitaria. Diversos especialistas indicaron, este modelo se emplea tanto por gobiernos, como por empresas y organizaciones que operan online, debido a su mayor ventaja: supervisar y revocar acceso a redes de datos.

De acuerdo con un estudio de TechRepublic, consultado por el equipo de NotiPress, el modelo de seguridad zero trust se enfoca en mantener la integridad de datos dentro de una red. A través de seguridad de acceso restringido a las comunicaciones, esta medida monitorea características de los equipos que acceden a ellas. Información valiosa como ubicación de dispositivos con acceso, comportamiento de red, y tipo de solicitudes son clave para medir el riesgo de los accesos.

#Tecnología | Quest compartió como anticipa que serán las #TI en el año 2021.

— My Press (@mypress_mx) December 18, 2020

➔ https://t.co/ApTS5n4XRC pic.twitter.com/SKucRV0VYi

Las compañías de ciberseguridad Pulse Secure y Asociados de Manejo Empresarial (EMA, por sus siglas en inglés), confirmaron que 60% de las organizaciones consultadas han acelerado sus implementaciones zero trust. Asimismo, 94% de las empresas con este modelo implementado observaron resultados favorables, y confirmaron una mayor inversión.

EMA informó, entre las mayores dificultades para implementar modelos zero trust se encuentran temas de infraestructura y confianza en los colaboradores. 31% de las organizaciones y empresas consultadas reportaron falta de herramientas, 31% conflictos de presupuesto, y 33% rezagos de habilidades y dificultades para trabajar en equipo.

Con la nueva normalidad y home office, las organizaciones que deciden emplear seguridad zero trust recurren a modelos de trabajo híbridos, informó TechRepublic. Estos se basan en lugares de trabajo flexibles, donde los encargados de administrar las redes se adaptan a nuevas exigencias dinámicas de acceso a las mismas. Desde monitorear el volumen de usuarios, hasta la identificación individual de dispositivos que entran en contacto con la red, estos especialistas requieren verificar una gran cantidad de información.

#Tecnología | Adaptación tecnológica facilita condiciones seguras de trabajo y da pautas para un crecimiento en los #negocios.

— My Press (@mypress_mx) December 17, 2020

➔ https://t.co/ZnkNkPmTf4 pic.twitter.com/JP6vG2jQ08

La mayor ventaja de este modelo en temas de ciberseguridad para organizaciones y empresas consiste en gestionar contratistas y trabajadores a distancia, informó EMA. Los empleados que no cuentan con medidas de ciberseguridad adecuadas pueden ser víctimas de hackeo y otros ataques de piratas informáticos, principalmente desde redes públicas de Wi-Fi, y correos fraudulentos. A través de estas vulnerabilidades, los atacantes obtienen acceso a las redes de los empleados, que pueden estar conectadas directamente con las organizaciones y empresas.

Gracias a las ventajas que ofrece zero trust, especialistas en ciberseguridad yservicios de nube recomiendan llevar un control estricto del tipo de dispositivos y aplicaciones con acceso a las redes. Asimismo, el cifrado de datos que ofrece la nube responde a problemas asociados con un cambio de infraestructura, al permitir un espacio seguro para la información de las redes, informó TechRepublic.

TecnologíaCiberseguridadNueva normalidad

La escasez de donantes complica el acceso a trasplantes en México

La escasez de donantes complica el acceso a trasplantes en México Un estudio revela la relación entre la depresión y el deseo de alimentos dulces

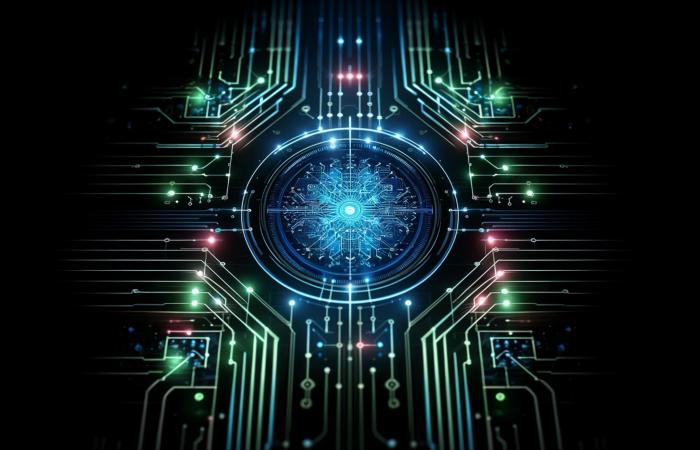

Un estudio revela la relación entre la depresión y el deseo de alimentos dulces China presenta Manus, el primer agente de inteligencia artificial realmente autónomo

China presenta Manus, el primer agente de inteligencia artificial realmente autónomo Un estudio revela cómo mejorar la resistencia a la desinformación en línea

Un estudio revela cómo mejorar la resistencia a la desinformación en línea